Lequel des objets qui vous entoure serait le plus facile à pirater ? – Kaspersky Daily – | Blog officiel de Kaspersky

3. L'entrepreneuriat ONLINE ou l'impact d'internet sur l'entrepreneuriat du XXIe siècle | Cairn.info

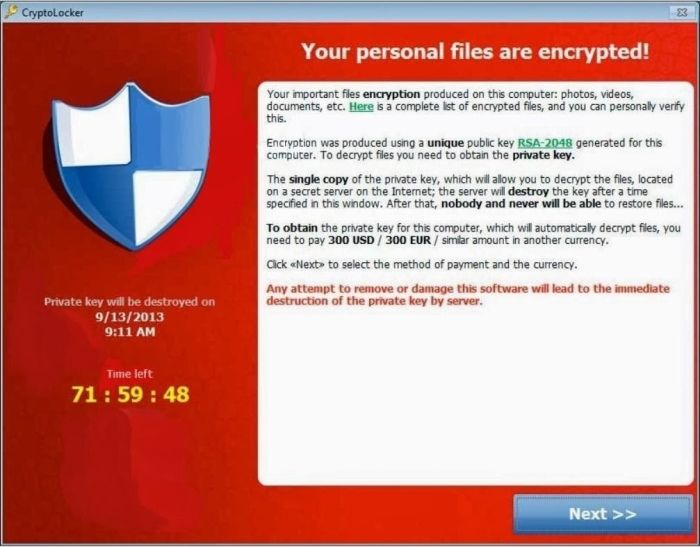

Les pirates informatiques s'en prennent aux routeurs pour rediriger les utilisa-teurs vers des sites d'hameçonnage | Blog officiel de Kaspersky