Débordement De La Mémoire Tampon, Exploiter, Débordement Dentier PNG - Débordement De La Mémoire Tampon, Exploiter, Débordement Dentier transparentes | PNG gratuit

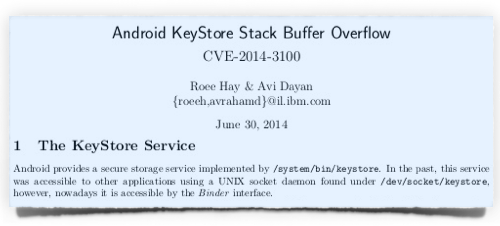

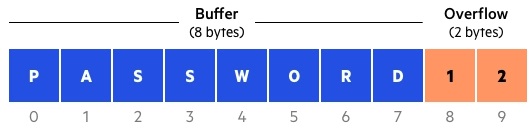

Dépassement de Tampon: Informatique, Bug informatique, Processus, Politique de sécurité, Pirate informatique, Vulnérabilité (informatique), PaX, Executable space protection : Miller, Frederic P., Vandome, Agnes F., McBrewster, John: Amazon.es: Libros

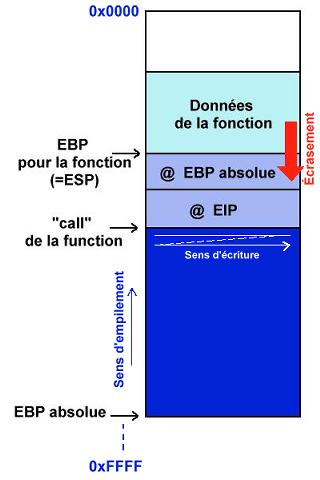

Protocole RTP : comment un dépassement de tampon aurait pu permettre une prise de contrôle de votre téléphone ! – Sophos News

/origin-imgresizer.eurosport.com/2021/12/05/3267016-66857588-2560-1440.jpg)

![Attaques par débordement de tampon [Tutoriel] | Ping Identity Attaques par débordement de tampon [Tutoriel] | Ping Identity](https://www.pingidentity.com/content/dam/picr/og/assets/misc/cf/fr/buffer-overflow-attacks-FR-OG.png)